16

ປະຈຸບັນການ ນຳໃຊ້ອຸປະກອນ ທີ່ສາມາດເຊື່ອມຕໍ່ ກັບອິນເຕີເນັດ (Internet of Things ຫຼື loT) ເຊັ່ນວ່າ: ກ້ອງວົງຈອນປິດ, ໂທລະພາບຈໍ ສຳພັດ (smart TV) ຫຼື ເຄື່ອງໃຊ້ໄຟຟ້າ ທີ່ສາມາດ ເຊື່ອມຕໍ່ ອິນເຕີເນັດໄດ້ ມີແນວໂນ້ມ ທີ່ຈະເພີ່ມຂຶ້ນ ເລື້ອຍໆ ແຕ່ເນື່ອງຈາກ ບັນດາອຸປະກອນ ເຫຼົ່ານີ້ສ່ວນໃຫຍ່ ບໍ່ໄດ້ຖືກຕິດຕັ້ງ ຫຼື ອອກແບບ ມາໃຫ້ມີລະບົບ ການຮັກສາ ຄວາມປອດໄພ ທີ່ດີພໍ ເຮັດໃຫ້ ຜູ້ບໍ່ຫວັງດີ ສາມາດເຈາະລະບົບ ເພື່ອຄວບຄຸມ ອຸປະກອນດັ່ງກ່າວ ມາໃຊ້ເປັນເຄື່ອງມື ໃນການໂຈມຕີໄດ້. ຊື່ງໃນໄລຍະ ຜ່ານມາ ກໍ່ມີຫຼາຍເຫດການ ໂຈມຕີ ທີ່ຜູ້ໃຊ້ ບໍ່ສາມາດ ຈະປ້ອງກັນ ຫຼື ຫາແນວທາງ ການແກ້ໄຂ ບັນຫາ ດ້ວຍຕົວເອງໄດ້ ເພາະເຄື່ອງ ອຸປະກອນ ສ່ວນໃຫຍ່ ແມ່ນບໍ່ໄດ້ ຖືກອອກແບບມາ ໃຫ້ຮອງຮັບ ການປັບປຸງ ດ້ານຄວາມປອດໄພ ຕັ້ງແຕ່ທຳອິດ.

ກ່ອນໜ້ານີ້ ຄວາມສ່ຽງ ຂອງການໃຊ້ ອຸປະກອນ loT ສ່ວນຫຼາຍ ຈະຖືກກ່າວເຖິງ ໃນຮູບແບບ ຂອງການສູນເສຍ ຄວາມເປັນສ່ວນຕົວ ເຊັ່ນ: ການເຈາະເຂົ້າ ລະບົບກ້ອງ ວົງຈອນປິດ ເພື່ອໃຊ້ລັກເບິ່ງ. ແຕ່ໃນປະຈຸບັນ ເນື່ອງຈາກ ມີການໃຊ້ ອຸປະກອນ loT ໃນຮູບແບບ ອື່ນໆ ເພີ່ມຫຼາຍຂຶ້ນ ກໍ່ເຮັດໃຫ້ຄວາມສ່ຽງ ໃນຮູບແບບອື່ນໆ ກໍ່ເພີ່ມຂຶ້ນຫຼາຍ ເຊັ່ນກັນ ເປັນຕົ້ນແມ່ນ ການເຈາະລະບົບ ອຸປະກອນ ທາງການແພດ ເພື່ອລັກເອົາຂໍ້ມູນ ດ້ານສຸຂະພາບ ຫຼື ເຮັດການ ປ່ຽນແປງ ການເຮັດວຽກ ຂອງ ອຸປະກອນດັ່ງກ່າວ ເຊິ່ງອາດຈະສົ່ງ ຜົນກະທົບ ຕໍ່ການປິ່ນປົວ ໄດ້ ຫຼື ຮ້າຍແຮງໄປກວ່ານັ້ນ ອາດຈະສົ່ງ ຜົນກະທົບ ຕໍ່ຊີວິດຂອງ ຄົນເຈັບໄດ້. ປະຈຸບັນ, ໜຶ່ງໃນບັນຫາ ທີ່ໃຫຍ່ທີ່ສຸດ ຂອງການໃຊ້ ອຸປະກອນ loT ແມ່ນເຈາະລະບົບ ເພື່ອຄວບຄຸມ ອຸປະກອນດັ່ງກ່າວ ມາໃຊ້ໃນການ ໂຈມຕີທາງໄຊເບີ (cyber). ຊື່ງໃນໄລຍະຜ່ານມາ ອຸປະກອນ loT ເຄີຍຖືກຄວບຄຸມ ເພື່ອໃຊ້ໃນ ການໂຈມຕີທາງ cyber ຫຼາຍພໍສົມຄວນ, ສາເຫດ ຫຼັກແມ່ນ ເກີດຈາກອຸປະກອນ ຈຳນວນຫຼວງຫຼາຍ ຖືກຕິດຕັ້ງ ໂດຍການໃຊ້ ລະຫັດຜ່ານ ທີ່ມາກັບໂຕ ອຸປະກອນເອງ (Default Password) ເຮັດໃຫ້ບຸກຄົນ ທີ່ມີບໍ່ຫວັງດີ ສາມາດເຂົ້້າຫາ ລະບົບ (login) ເພື່ອໄປ ຕິດຕັ້ງ malware ໃນອຸປະກອນ ດັ່ງກ່າວ.

ບໍລິສັດ Gartner ຊື່ງເປັນບໍລິສັດ ທີ່ເຮັດການ ຄົ້ນຄວ້າ ວິໄຈ ແລະ ໃຫ້ຄຳແນະນຳດ້ານ ໄອທີ ຂອງ ສະຫະລັດອາເມລິກາ ໄດ້ສະຫຼຸບວ່າ ໃນປີ 2016 ມີການນຳໃຊ້ ອຸປະກອນ loT ເຖິງ 6,400 ລ້ານໜ່ວຍ ໃນທົ່ວໂລກ ແລະ ຄາດຄະເນວ່າ ຈະມີການ ເພີ່ມຂື້ນເຖິງ 3 ເທົ່າ ຫຼື ປະມານ 20,000 ລ້ານໜ່ວຍໃນປີ 2020. ສະຖິຕິດ່ັງກ່າວ ສະແດງໃຫ້ເຫັນເຖິງ ຄວາມເປັນໄປໄດ້ ທີ່ບັນຫາ ທີ່ກ່າວມານີ້ ຈະມີແນວໂນ້ມ ເພີ່ມຂື້ນ ແລະ ເພີ່ມທະວີ ຄວາມຮຸນແຮງຂຶ້ນ ໄປເລື່້ອຍໆ ເຊິ່ງເຮັດໃຫ້ ຜູ້ໃຫ້ບໍລິການ ອິນເຕີເນັດ ແລະ ຜູ້ໃຫ້ບໍລິການ ຮັບມືກັບ DDos ຕ້ອງພະຍາຍາມ ຊອກຫາ ວິທີທາງໃນການ ຮັບມື ຈາກການໂຈມຕີ ທີ່ມີຂະໜາດໃຫຍ່ ຂຶ້ນໄປເລື່້ອຍໆ ໃນຂະນະ ທີ່ໜ່ວຍງານ ລະດັບປະເທດ ແລະ ອົງການຈັດຕັ້ງ ຫຼາຍພາກສ່ວນ ເລີ່ມເບິ່ງບັນຫາ ແລະ ກະກຽມ ອອກນະໂຍບາຍ ຫລື ແນວທາງ ໃນການ ຮັບມືແລ້ວ.

ເນື່ອງຈາກອຸປະກອນ IoT ທີ່ຈຳໜ່າຍ ໃນປະຈຸບັນ ສ່ວນໃຫຍ່ ຖືກອອກແບບມາ ໃຫ້ມີລາຄາຖືກ ແລະ ສາມາດຕິດຕັ້ງ ແລະ ນຳໃຊ້ໄດ້ງ່າຍ. ຜູ້ຜະລິດເຄື່ອງ ອຸປະກອນສ່ວນໃຫຍ່ ຈຶ່ງບໍ່ໄດ້ໃຫ້ ຄວາມສຳຄັນ ແລະ ລົງທຶນດ້ານ ຄວາມໝັ່ນຄົງ ແລະ ຄວາມປອດໄພ ຂອງ ຜະລິດຕະພັນ ເຫຼົ່ານີ້ຫຼາຍ ເຮັດໃຫ້ເກີດ ບັນຫາ ພາຍຫຼັງເຊັ່ນ:

-

ອຸປະກອນຖືກເປີດ ຊ່ອງທາງສຳລັບ ໃຊ້ບໍລິຫານ ຈັດການ ການເຮັດວຽກ ຜ່ານລະບົບ ອິນເຕີເນັດ ໂດຍໃຊ້ລະຫັດ ຜ່ານທີ່ຖືກ ຕັ້ງຄ່າມາ ກັບໂຕເຄື່ອງເອງ ຫຼື ໃຊ້ ຊ່ອງທາງການ ເຊື່ອມຕໍ່ ທີ່ບໍ່ມີການ ເຂົ້າລະຫັດ ລັບຂໍ້ມູນ ທີ່ຮັບສົ່ງ ເຮັດໃຫ້ຖືກ ບຸກຄົນບໍ່ຫວັງດີ ດັກຈັບ ລະຫັດຜ່ານໄດ້.

-

ມີການຝັງ (hard-coded) ບັນຊີ ແລະ ລະຫັດຜ່ານ ສຳລັບ ໃຊ້ຕັ້ງຄ່າການ ເຮັດວຽກໄວ້ ໃນໂຕເຄື່ອງ ອຸປະກອນ ເຊິ່ງບັນຊີຜູ້ໃຊ້ ບໍ່ສາມສາດ ປິດ ຫຼື ປ່ຽນລະຫັດ ຜ່ານໄດ້.

-

ບໍລິສັດບໍ່ມີການພັດທະນາ ຫຼື ປັບປຸງຊັອບແວ ເພື່ອແກ້ໄຂ ຊ່ອງຫວ່າງ ຂອງບັນຫາ ທີ່ເກີດຂຶ້ນ ຂອງໂຕເຄື່ອງ ອຸປະກອນ ທີ່ໄດ້ຖືກວາງ ຂາຍໄປແລ້ວ ແລະ ບໍ່ມີຄວາມສາມາດ ໃນການປັບປຸງແກ້ໄຂ ຊ່ອງຫວ່າງ ຂອງບັນຫາ ໂດຍ ອັດຕະໂນມັດ ແລະ ບໍ່ມີຊ່ອງທາງ ໃຫ້ຜູ້ໃຊ້ ສາມາດປັບປຸງ ແກ້ໄຂ ຊ່ອງຫວ່າງ ຂອງບັນຫາ ຂອງໂຕເຄື່ອງ ອຸປະກອນໄດ້.

ບັນຫາເຫຼົ່ານີ້ ເຮັດໃຫ້ເກີດຄວາມສ່ຽງ ທີ່ຜູ້ໃຊ້ ອຸປະກອນ IoT ຈະຕົກເປັນເຫຍື່ອ ຈາກການ ຖືກໂຈມຕີ ຕັ້ງແຕ່ການ ສູນເສຍ ຄວາມເປັນສ່ວນຕົວ ຫຼື ຖືກໃຊ້ງານ ອຸປະກອນ IoT ເປັນຊ່ອງທາງ ໃນການໂຈມຕີ ບຸກຄົນ ຫຼື ໜ່ວຍງານອື່ນ.

Botnet ແລະ ການໂຈມຕີແບບ DDos.

Denial of Service (DoS) ແມ່ນການ ພະຍາຍາມ ໂຈມຕີ ລະບົບຄອມພິວເຕີ ເພື່ອເຮັດໃຫ້ ບໍ່ສາມາດໃຊ້ ບໍລິການໄດ້ ເຊິ່ງອາດເຮັດໄດ້ ຫຼາຍວິທີ ເຊັ່ນວ່າ: ອັບໂຫຼດຟາຍ ທີ່ມີຂະໜາດໃຫຍ່ ເຂົ້າໄປ ເພື່ອເຮັດໃຫ້ ຮາດດີສເຕັມ, ພະຍາຍາມ ສັ່ງງານ ໃຫ້ເຄື່ອງເປີດ ໃຊ້ງານຫຼາຍ ໂປຣແກຣມ ເຮັດວຽກພ້ອມກັນ ເພື່ອໃຫ້ໝ່ວຍ ຄວາມຈຳເຕັມ, ພະຍາຍາມ ສົ່ງຄຳຮ້ອງຂໍ ເຂົ້າໄປຫາ ໜ່ວຍເຊີເວີ ຫຼາຍເທື່ອ ໃນຊ່ວງເວລາດຽວ ເພື່ອໃຫ້ແບນວິດ ເຄືອຂ່າຍເຕັມ ຫຼື ອາດໃຊ້ວິທີ ພື້ນຖານ ເຊັ່ນ ການຕັດລະບົບ ໄຟຟ້າ ເປັນຕົ້ນ.

ໃນເວລາຕໍ່ມາໄດ້ ມີການພັດທະນາ ວິທີການໂຈມຕີ ມາໃຊ້ເຄື່ອງ ຄອມພິວເຕີ ຈຳນວນຫຼາຍ (ຕັ້ງແຕ່ຫຼັກພັນຫາ ຫຼັກແສນໜ່ວຍ) ເຂົ້າໂຈມຕີ ພ້ອມກັນ ວິທີນີ້ ເອີ້ນວ່າ: Distributed Denial of Service (DDoS) ສ່ວນຫຼາຍ ການໂຈມຕີ ດ້ວຍວິທີນີ້ ຈະໃຊ້ຊັອບແວ ເຂົ້າໄປຕິດຕັ້ງ ໃນໜ່ວຍ ຄອມພິວເຕີ ຂອງເຫຍື່ອ ເພື່ອລໍຖ້າຮັບ ຄຳສັ່ງ ຈາກໜ່ວຍ ສັ່ງການ ໜ່ວຍທີ່ຖືກ ຕົກເປັນເຫຍື່ອ ຈະຖືກເອີ້ນວ່າ robot ຫຼື zombie ເຄື່ອງທີ່ໃຊ້ ຄວບຄຸມ ແລະ ສັ່ງການ ເອີ້ນວ່າ command & control ຫຼື C2 ຖ້າເຄື່ອງ ທີ່ເປັນເຫຍື່ອ ມີຈຳນວນຫຼາຍ ຈະເອີ້ນວ່າເປັນ botnet ເຊິ່ງຫຍໍ້ ມາຈາກ Robot Network ຕົວຢ່າງ ການເຮັດວຽກ ຂອງ Botnet ສະແດງດັ່ງຮູບທີ່ 2

ຮູບທີ່2: ຕົວຢ່າງການ ເຮັດວຽກຂອງ Botnet (ທີ່ມາ http://www.huffingtonpost.com)

ການໂຈມຕີແບບ DDoS ດ້ວຍ Mirai Malware.

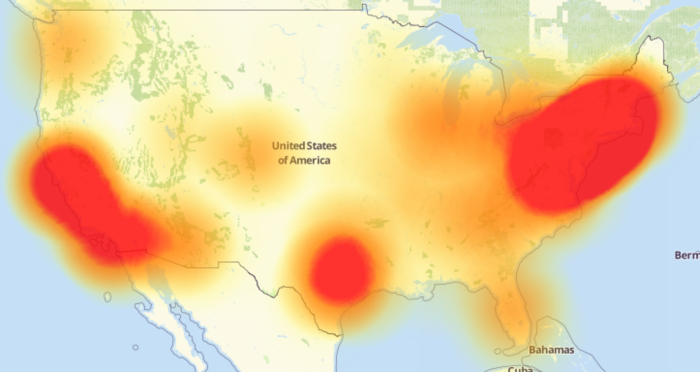

Mari ເປັນ malware ທີ່ຖືກພັດທະນາ ໃຫ້ມີຄວາມສາມາດ ໃນການເຈາະ ລະບົບ ເຂົ້າຄວບຄຸມ ອຸປະກອນ IoT ແລະ ໃຊ້ອຸປະກອນ ດັ່ງກ່າວ ໂຈມຕີເປົ້າໝາຍ ໃນຮູບແບບ DDoS. Malware ຊະນິດນີ້ ຖືກຄົ້ນພົບໃນ ເດືອນ ສິງຫາ 2016 ຈາກການ ກວດສອບຊ່ວງ ເດືອນ ຕຸລາ 2016 ພົບເຄື່ອງ ອຸປະກອນທີ່ຕິດ malware ຊະນິດນີ້ສູງເຖິງ 493,000 ເຄື່ອງໃນທົ່ວໂລກ. ຈາກນັ້ນບໍ່ດົນ ທ້າຍເດືອນ ຕຸລາ ປີ 2016 ກໍ່ພົບເຫັນ ການໃຊ້ Mari Malware (ແລະ malware ທີ່ມີ ລັກສະນະ ຄ້າຍຄືກັນ) ໃນການຄວບຄຸມ ອຸປະກອນ IoT ເພື່ອໂຈມຕີ ບໍລິສັດ Dyn ຊື່ງເປັນ ບໍລິສັດ ຜູ້ໃຫ້ບໍລິການ DNS ສົ່ງຜົນກະທົບ ໃຫ້ເວັບໄຊ ຈຳນວນຫຼວງຫຼາຍ ບໍ່ສາມາດເຮັດວຽກ ໄດ້ຫຼາຍຊົ່ວໂມງ.

ຮູບທີ3 : ສະແດງການໂຈມຕີແບບ DDoS ບໍລິສັດ Dyn ເມື່ອທ້າຍເດືອນ ຕຸລາ 2016 (ທີ່ມາ- http://www.dailydot.com/layer8/dyn-ddos-twitter-reddit-east-coast)

ຈາກການວິເຄາະ Mirai Malware ເຮັດການ ໂຈມຕີແບບ DDoS ດ້ວຍການເຊື່ອມຕໍ່ ຈາກອຸປະກອນ ໂດຍກົງ ຊຶ່ງບໍ່ໄດ້ໃຊ້ ເຕັກນິກ amplification attack ຫຼື reflection attack ເພື່ອເພີ່ມ ປະສິດທິພາບ ໃນການໂຈມຕີ ຫຼື ມີການປອມ ໝາຍເລກ IP (IP spoofing) ເພື່ອເຊື່ອງ ແຫຼ່ງທີ່ມາ ຂອງການໂຈມຕີ ແຕ່ຢ່າງໃດ, ຊື່ງການໂຈມຕີ ລັກສະນະນີ້ ແມ່ນຍາກໃນ ການປ້ອງກັນ ເນື່ອງຈາກ ທາຟຟິກ ທີ່ເຂົ້າມາຈາກ ອຸປະກອນທີ່ຕິດ malware ກັບທາຟຟິກ ທີ່ມາຈາກ ການເຊື່ອມຕໍ່ ຕາມປົກກະຕິນັ້ນ ເປັນແບບດຽວກັນ. Mirai malware ໄດ້ແຜ່ຂະຫຍາຍ ດ້ວຍການພະຍາຍາມ ເຂົ້າລະບົບ ອຸປະກອນ IoT ທີ່ເປີດພອດ Telonet ໂດຍໃຊ້ລະຫັດ ທີ່ມາກັບຕົວ ຂອງອຸປະກອນ ໃນໂຄ້ດຂອງ malware ມີລະຫັດ ຂອງອຸປະກອນ ທີ່ສາມາດເຂົ້າ ລະບົບໄດ້ຈຳນວນ 68 ລາຍການ. ຫຼັງຈາກ ເຂົ້າລະບົບ ສຳເລັດ malware ຈະຕິດຕັ້ງຕົວເອງ ໃນເຄື່ອງ ຈາກນັ້ນ ຈະປິດ ການເຮັດວຽກ ຂອງພອດ 22,23,80 ເຊິ່ງເປັນພອດ ທີ່ໃຊ້ສຳລັບ ການບໍລິຫານ ຈັດການເຄື່ອງ ອຸປະກອນ ຈາກໄລຍະໄກ ໂດຍຈຸດປະສົງ ໃນການປິດ ການເຮັດວຽກ ເຫຼົ່ານັ້ນ ເພື່ອປ້ອງກັນ ບໍ່ໃຫ້ຜູ້ໃຊ້ ເຂົ້າເຖິງການ ຕັ້ງຄ່າ ອຸປະກອນ ແລະ ປ້ອງກັນ malware ອື່ນບໍ່ໃຫ້ມາ ແຜ່ກະຈາຍລົງ ໃນອຸປະກອນ ຜ່ານພອດດັ່ງກ່າວ.

(ຜູ້ທີ່ສົນໃຈ ສາມາດ ເບິ່ງແຜນທີ່ ການສະແດງ ການກວດສອບ ອຸປະກອນທີ່ຕິດ mirai Malware ໃນແຕ່ລະປະເທດ ໄດ້ທີ່ https://intel.malwaretech.com/botnet/mirai)

ບາງຂໍ້ແນະນຳໃນການເບິ່ງແຍງຄວາມໝັ່ນຄົງຄວາມປອດໄພຂອງອຸປະກອນ IoT

ບັນຫາຄວາມໝັ່ນຄົງ ຄວາມປອດໄພ ຂອງການໃຊ້ ອຸປະກອນ IoT ນັ້ນ ໄດ້ຖືກຮັບຮູ້ ມາໄດ້ໄລຍະໜຶ່ງ ແຕ່ເນື່ອງຈາກ ອຸປະກອນ IoT ໃນປະຈຸບັນ ຍັງຖືວ່າ ເປັນເລື່ອງ ທີ່ຍັງໃໝ່ ພໍສົມຄວນ ມາດຕະການ ປ້ອງກັນ ໃນຮູບແບບ ນະໂຍບາຍ ອາດຈະຕ້ອງໃຊ້ ເວລາ ອີກໄລຍະ ໃດໜຶ່ງ ແຕ່ໃນສ່ວນ ການປ້ອງກັນ ທາງດ້ານເຕັກນິກ ສາມາດເຮັດໄດ້ ດັ່ງນີ້:

1. ຂໍ້ແນະນຳສຳລັບຜູ້ທີ່ໃຊ້ງານອຸປະກອນ IoT

-

ບໍ່ໃຊ້ລະຫັດຜ່ານ ທີ່ມາກັບໂຕເຄື່ອງ (Default Password) ເນື່ອງຈາກ ລະຫັດຜ່ານເຫຼົ່ານັ້ນ ສາມາດຄົ້ນຫາ ໄດ້ທົ່ວໄປ ຈາກອິນເຕີເນັດ ແລະ malware ທີ່ໂຈມຕີ ອຸປະກອນ IoT ມີລະຫັດຜ່ານ ຂອງອຸປະກອນ IoT ສ່ວນໃຫຍ່ ມີລະຫັດດັ່ງກ່າວ ໃນຖານຂໍ້ມູນ ເຮັດໃຫ້ສາມາດ ເຊື່ອມຕໍ່ ເຂົ້່າມາຄວບຄຸມ ເຄື່ອງໄດ້ທັນທີ.

-

ບໍ່ຕ້ອງເຊື່ອມຕໍ່ ອິນເຕີເນັດ ຫາກບໍ່ມີ ຄວາມຈຳເປັນ ເພາະອຸປະກອນ IoT ບາງຢ່າງເຊັ່ນ: ຕູ້ຊັກເຄື່ອງ, ເຄື່ອງຊົງກາເຟ ຜູ້ໃຊ້ມັກຈະມີ ຄວາມຈຳເປັນ ຕ້ອງໃຊ້ງານ ອຸປະກອນເຫຼົ່ານີ້ ເມື່ອຢູ່ເຮືອນເທົ່ານັ້ນ ການເປີດ ໃຫ້ອຸປະກອນເຫຼົ່ານີ້ ສາມາດເຂົ້າເຖິງໄດ້ ໂດຍຜ່ານ ເຄືອຂ່າຍ ອິນເຕີເນັດ ອາດເປັນສິ່ງ ທີ່ບໍ່ຈຳເປັນ ແລະ ເພີ່ມຄວາມສ່ຽງ ດ້ານຄວາມປອດໄພ.

-

ປິດການເຂົ້້າຫາ ການຕັ້ງຄ່າ ຂອງເຄື່ອງ ອຸປະກອນ ໄດ້ຈາກ ອິນເຕີເນັດ ອຸປະກອນຫຼາຍລຸ້ນ ສາມາດຕັ້ງຄ່າ ໃຫ້ປິດການເຂົ້າເຖິງ ສ່ວນທີ່ ຄວບຄຸມ ການເຮັດວຽກ ຂອງອຸປະກອນ ຈາກພາຍນອກໄດ້ ເພື່ອຊ່ວຍຫຼຸດ ຄວາມເສຍຫາຍ ຈາກຜູ້ທີ່ບໍ່ຫວັງດີ ເຊື່ອມຕໍ່ເຂົ້້າ ຄວບຄຸມເຄື່ອງ.

-

ຕິດຕາມຂ່າວສານ ແລະ ອັບເດດ firmware ເປັນປະຈຳ ຜູ້ຜະລິດ ຈະມີການອັບເດດ firmware ຂອງອຸປະກອນ ແຕ່ລະໄລຍະ ແລະ ຫຼາຍເທື່ອ ມັກມີການແກ້ໄຂ ຊ່ອງຫວ່າງ ຂອງບັນຫາ ດ້ານຄວາມ ປອດໄພ ລວມຢູ່ນຳ. ຜູ້ໃຊ້ຄວນ ກວດສອບ ແລະ ອັບເດດ firmware ໃຫ້ເປັນເວີເຊິນ ລ່າສຸດ ຢູ່ເລື້ອຍໆ ເພື່ອຄວາມປອດໄພ.

-

ຖ້າພົບຄວາມຜິດປົກກະຕິ ອາດຈະລອງ reboot ເນື່ອງຈາກ malware ໃນ IoT ສ່ວນໃຫຍ່ ຈະເຮັດວຽກ ຢູ່ໃນໜ່ວຍຄວາມຈຳ ຂອງເຄື່ອງເທົ່ານັ້ນ ການ reboot ອາດຊ່ວຍໃຫ້ ສາມາດລຶບ malware ໄດ້ (ເມື່ອ reboot ສຳເລັດແລ້ວ ຄວນປ່ຽນລະຫັດຜ່ານ ເພື່ອປ້ອງກັນ ບໍ່ໃຫ້ກັບມາ ອີກເທື່ອໜຶ່ງ)

2. ບົດບາດຂອງໜ່ວຍງານພາກລັດ ໃນດ້ານຄວາມປອດໄພຂອງການໃຊ້ງານ IoT

ສາເຫດອີກອັນໜຶ່ງ ຂອງບັນຫາ ຄວາມປອດໄພ ໃນການໃຊ້ງານ ອຸປະກອນ IoT ແມ່ນ ຍັງບໍ່ມີການກຳນົດ ມາດຕະຖານ ແນວທາງ ການພັດທະນາ ອຸປະກອນ ໃຫ້ມີຄວາມປອດໄພ ທີ່ດີພໍ, ຍັງບໍ່ມີການ ກຳນົດ ແນວທາງ ຄວາມຮັບຜິດຊອບ ຖ້າເກີດບັນຫາ ຈາກການ ໃຊ້ງານ ອຸປະກອນ ຈຳພວກນີ້ ເຊິ່ງໃນກໍລະນີນີ້ ທາງໜ່ວຍງານລັດ ຈຳເປັນຕ້ອງເຂົ້້າ ມາເຮັດຫນ້າທີ່ ຄວບຄຸມ ແລະ ເບິ່ງແຍງ.

ເຖິງແນວໃດກໍ່ຕາມ ບັນຫານີ້ ຈຳເປັນຕ້ອງໄດ້ຮັບ ຄວາມຮ່ວມມື ຈາກຫຼາຍໆ ພາກສ່ວນ ໃນການກຳນົດ ແນວທາງ ຕັ້ງແຕ່ການ ເລີ່ມຜະລິດ, ການຕິດຕັ້ງ ແລະ ການໃຊ້ງານ ຂອງອຸປະກອນ IoT ພ້ອມທັງຫາ ມາດຕະການ ປ້ອງກັນ ແລະ ແກ້ໄຂບັນຫານີ້. ປະຈຸບັນ ໜ່ວຍງານພາກລັດ ໃນຫຼາຍໆ ປະເທດ ໄດ້ເລີ່ມໃຫ້ມີ ຄວາມສຳຄັນ ກັບບັນຫາ ການຄວບຄຸມ ຫຼື ກຳນົດແນວທາງ ການໃຊ້ງານ ອຸປະກອນ IoT ຫຼາຍຂຶ້ນ ແລະ ໄດ້ອອກເອກະສານ ເຜີຍແຜ່ ແລະ ຂໍ້ແນະນຳ ໃນການພັດທະນາ ແລະ ໃຊ້ງານ ອຸປະກອນ IoT ຈາກໜ່ວຍງານຕ່າງໆ ເຊັ່ນ:

-

ສະຫະພາບຍູໂຣບ ຫຼື EU ຕຽມຮ່າງຂໍ້ກຳນົດ ດ້ານຄວາມປອດໄພ ເພື່ອການຄວບຄຸມ ຕິດຕັ້ງ ແລະ ໃຊ້ງານອຸປະກອນ IoT https://krebsonsecurity.com/2016/10/europe-to-push-new-security-rules-amid-iot-mess/

-

ໜ່ວຍງານ NITA ສະຫະລັດອາເມລິກາ ກະກຽມຮ່າງ ຂໍ້ແນະນຳ ໃນການອອກແບບ ຊ່ອງທາງ ການອັບເດດ ຂອງປະກອນ IoT https://www.ntia.doc.gov/other-publication/2016/multistakeholder-process-iot-security

-

ກຸ່ມ Cloud Security Alliance (CSA) ເຜີຍແຜ່ເອກະສານ ຂໍ້ແນະນຳ ໃນການອອກແບບ ແລະ ພັດທະນາ ອຸປະກອນ IoT ຢ່າງໝັ່ນຄົງ https://www.thaicert.or.th/newsbite/2016-10-10-02.html

-

ເອກະສານ NIST Special Publication 800-160: System Security Engineering http://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-160.pdf

-

Homeland Security ເຜີຍແຜ່ ຂໍ້ແນະນຳ ດ້ານຄວາມໝັ່ນຄົງ ປອກໄພ ໃນການນຳໃຊ້ ອຸປະກອນ IoT https://www.dhs.gov/securingtheIoT